¿Que necesitamos?

REQUERIMIENTOS DE HARDWARE

- Un ordenador.

- Una tarjeta wifi que pueda entrar en modo monitor.

- Un router wifi con clave WEP para poder desencriptarla.

Un inciso importante es que no se crea alguien que cualquiera con cualquier tarjeta wifi podra sacar claves wifi porque no todas valen, mas bien unas pocas valen y de esas pocas las hay buenas y malas, como recomendacion personal la alfa usb 500mW o su homologa bosslan 500mW es muy buena. Tambien sirven todas las que tengan chip rt8187, Atheros, algunas integradas de los portatiles intel ipw, las ralink etc.

REQUERIMIENTOS DE SOFTWARE

Bien, mas cosas que necesitamos a nivel de software

LINUXXXXXX!!!

Esto hechara para atras a mucha gente que piensa que sacar una clave wifi es cojer un programin en windows xp que haces doble click y sale la clave por arte de magia.

Distribuciones Wifiway y Wifislax

Recomiendo si se es un usuario con poca experiencia en linux usar las distribuciones livecd wifiway o wifislax que podeis descargar gratuitamente aqui

Estas distribuciones no se instalan fisicamente en el disco duro del pc para los que preferis seguir con vuestro windows y usar linux solo para sacar claves, estas distribuciones live funcionan introduciendo el cd y configurando el arranque de la bios para el cd y se cargan en ram desde el cd sin machacarte la instalacion del disco duro. Cuando se terminan de usar se apaga el pc se saca el cd y queda todo como estaba. Lo bueno que tienen ademas de esto es que vienen con todas las herramientas y drivers instalados para todas las tarjetas de red que soportan monitor con lo cual no hay que instalar ni configurar nada podeis usarlas para seguir este tutorial.

Linux Ubuntu o Debian

Los que useis linux de verdad ubuntu o debian debereis instalar el paquete aircrack-ng con

sudo apt-get install aircrack-ngY lo mas importante es los drivers de la tarjeta wifi para que entre en modo monitor, como se me haria imposible explicar como se instalan para todas las tarjetas os dejo las instrucciones de los creadores de aircrack.

Si alguien tiene dudas de como se instalan para la Alfa 500 que es la mia que lo diga y hago otro post para ello.

REQUERIMIENTOS RECOMENDABLES

1.1 Detectando la interface

Vamos a comprobar si nos la detecta con el comando

A mi me sale la interface como wlan1 porque wlan0 es la interna del portatil segun el chip que useis os saldra un nombre distinto yo en este tutorial usare wlan1 pero vosotros usareis el que os corresponda.

1.2 Entrando en modo monitor

Ahora vamos a ponerla en modo monitor con el comando.

Si todo va bien os saldra algo asi.

1.3 Cambiando la MAC

Una cosa util es cambiarnos la mac de la tarjeta de red atacante

Instalamos macchanger (usuarios de wifislax wifiway no hace falta)

Esto es interesante por tres cosas:

Primero porque en el supuesto de que ataquemos routers que no son nuestros ( no es el caso ^^) no podrian detectar que mac ataca, con la mac alomejor se podria investigar donde hemos comprado el dispositivo wifi. Segundo porque si el ap tiene seguridad de filtrado por mac y conocemos o hemos visto conectado un cliente sabemos que esa mac tiene permiso en el filtrado por mac asique nos la adjuticamos saltandonos asi esa medida de seguridad. Y tercero por la comodidad de luego cada vez que nos pida nuestra mac ponemos 00:11:22:33:44:55 sin tener que sabernos la autentica de memoria.

1.4 Escaneando la red

Ahora vamos a escanear la red para buscar un objetivo con el comando airodump-ng de la siguiente manera.

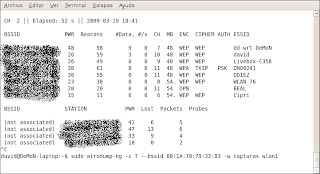

Os saldra algo asi donde:

Bssid es la MAC de los puntos de acceso disponibles ( he borrado por privacidad de sus dueños)

Pwr La potencia de la señal

Data la cantidad de paquetes que tenemos utiles para luego desencriptar la clave

#/S es la velocidad a la que estamos inyectando

CH es el canal

MB es la velocidad de la conexion

ENC CIPHER y AUTH es el tipo de encriptacion

ESSID es el nombre de la conexion

En la parte de abajo se encuentran los clientes wifi si pone not associed es que no estan asociadaos a ningun ap y si lo estubieran apareceria la mac del ap.

En este caso voy a atacar a "dd-wrt-DeMoN" que es mi propio router.

1.5 Filtrando un objetivo

Voy a filtrar el objetivo de la siguiente manera paramos con Control + C el otro airodump y ejecutamos

El PWR es la señal el RXQ es la calidad de la conexion, el porcentaje entre los paquetes que llegan y los que se pierden y los Beacons son paquetes que a efectos practicos no nos sirven para sacar claves son como balizas que manda el Ap de vez en cuando para decir, estoy aqui.

Cuanto mejor sean el PWR y el RXQ mejor este es un buen momento para reorientar la antena intentando buscar los mejores valores posibles.

1.6 Asociando.

Ahora vamos a asociarnos al AP esto es muy importante porque si no lo hacemos no funcionaran bien el resto de ataques asociar es decirle que nos vamos a conectar con el que nos acepte pero sin llegar a hacer la negociacion de la clave, necesitamos que nos asocie para poder inyectarle trafico.

La ventana del airodump-ng dejadla abierta todo el tiempo abris otra consola y ejecutais

-e Es el nombre de la red que vamos a asociarnos

-a La mac del router que vamos a asociarnos

-h Nuestra propia mac

Existen varias maneras esa es la que mejor me funciona a mi.

Desde este momento dejaremos esas dos consolas abiertas y para seguir trabajando abriremos una tercera consola.

Bien desde este punto pasaremos a la ofensiva el objetivo es aumentar los DATA para poder desencriptarlos con aircrack para ello necesitamos inyectar trafico en la red y para inyectar trafico necesitamos un paquete ARP el objetivo de todo lo sucesivo es encontrar un ARP para inyectar.

2.1 - Metodo 1: ataque 1 + 3

Una vez estamos inyectando esta practicamente todo el trabajo hecho es ver como crecen a toda velocidad los data y en pocos minutos podremos pasar el aircrack-ng y recoger la contraseña

Vamos a empezar con el ataque mas sencillo, el ataque 3 que sirve para simplemente escuchar la red a ver si encontramos el ARP con mas o menos suerte puede estar poco o mucho tiempo hasta que capture uno, en el momento que lo tenga el solito empieza a inyectar a toda velocidad.

Se lanza asi:

donde

-x 600 es la velocidad a la que queremos que inyecte

-b mac del ap

-h nuestra mac en este caso 00:11:22:33:44:55 porque la cambiamos

wlan1 es la interface de red

Aqui podemos ver un ataque 1 + 3 que se llama a estar asociando con ataque 1 y atacando con el ataque 3 a la vez, una vez ha encontrado un solo ARP inyecta y multiplica por miles los ARP. Tambien guarda los ARP por si queremos parar y volver a empezar en otro rato, en un archivo replay.cap

Si estais probando con vuestro propio router y no teneis paciencia podeis provocar el arp desde otro ordenador conectado al router haciendo ping a una ip que no exista en la red.

Si estais probando con vuestro propio router y no teneis paciencia podeis provocar el arp desde otro ordenador conectado al router haciendo ping a una ip que no exista en la red.

Si estais inyectando con exito con este ataque ya no hace falta que prosigais con los siguientes puntos hasta el 3.0 ya que el objetivo es inyectar y si lo habeis conseguido de esta manera que es la mas sencilla no hay que probar mas cosas.

Continuamos en el punto 3.0 Desencriptando la clave con aircrack-ng

2.2 - Metodo 2: Ataque CHOP CHOP

Si no obtenemos ARP con el ataque 1 + 3 podemos probar otras cosas como son el ChopChop (ataque 4) o Ataque de Fragmentacion (ataque 5).

Estos dos ataques tienen el objetivo de obtener un archivo XOR, con el archivo XOR y el programa packetforge podremos reconstruir un ARP casero y luego inyectarlo para generar datas.

Bien, tenemos abiertas la consola de airodump y la de asociacion ,abrimos una tercera y tecleamos lo siguiente.

Escuchara la red hasta que encuentre un paquete util para el ataque cuando lo haga le diremos que lo use pulsando Y y dando a Intro, y empezara a generar el XOR

Cuando termine nos dira en que archivo guardo el paquete XOR asi

Una vez tengais el archivo XOR saltad al punto 2.4 packetforge

2.3 - Metodo 3: Ataque de Fragmentacion

Ahora vamos a ver la otra manera de conseguir el XOR

Si ya tenemos el XOR no hace falta hacer el ataque de fragmentacion pero generalmente o funciona uno o funciona el otro los routers que son vulnerables a chopchop no funcionan con fragmentacion y viceversa.

Para lanzar el ataque de fragmentacion ponemos:

Esto es como el chop chop buscara paquetes que le sirvan damos a Y y a intro cuando lo encuentre.

Al finalizar nos mostrara el archivo XOR que ha creado asi.

Una vez tengais el archivo XOR saltad al punto 2.4 packetforge

Una vez tengais el archivo XOR saltad al punto 2.4 packetforge

2.4 PACKETFORGE

Bien aqui es cuando tenemos un XOR resultante de haber realizado con exito un ataque chopchop o fragmentacion no importa cual de los dos el proceso es el mismo, y con ese xor lo vamos a convertir en ARP que nos servira para inyectar, el comando es un poco largo recomiendo tenerlo apuntado.

-a Es la mac del AP que queremos sacar la clave

-h Es nuestra mac

-y Es el archivo xor resultante de fragmentacion o chopchop

-w es el archivo ARP que generaremos

Aqui vemos como ejecutar el packetforge al finalizar fragmentacion.

Una vez tenemos el ARP creado continuamos en el punto 2.5 Inyectando el ARP

2.5 Inyectando el ARP casero que acabamos de crear

Usaremos el ataque 2 que sirve para inyectar un ARP guardado en un archivo puede servir tambien para inyectar un ARP guardado de una sesion anterior con el ataque 3.

Se ejecuta asi:

-r es el archivo del ARP

Dariamos a Y intro y empezaria la inyeccion incrementando considerablemente los DATA.

Aqui vemos como inyecta.

Continuamos en el punto 3.0 Desencriptando la clave con aircrack-ng

3.0 Desencriptando la clave con Aircrack-ng

Llegados a este punto tenemos un archivo .cap guardado con la opcion -w de airodump lleno de datas utiles (ivs) conseguidos mediante ataque 1 +3 o fragmentacion con packetforge e inyeccion o chopchop con packetforge e inyeccion.

Ejecutamos aircrack-ng

El -z es si usais una version vieja de aircrack como yo en este caso sino no hace falta es para usar el potente ataque PTW pero en las versiones nuevas lo usa por defecto.

El asterisco despues del archivo de capturas es porque muchas veces lanzamos el airodump y lo paramos y lo volvemos a lanzar y cada vez que pasa eso genera un archivo nuevo con nombre capturas0001.cap capturas0002.cap etc y asi los cogemos a todos con el asterisco.

Si habeis usado filtrado solo aparecera un objetivo pero si no lo habeis hecho debereis elegir que objetivo quereis en este caso si se ha usado y automaticamente elige el 1 porque es el unico que hay.

Otra consideracion interesante es que podeis lanzar aircrack a la vez que teneis otros ataques inyectando incrementando el archivo de capturas a la vez que aircrack va desencriptando el mismo archivo o si lo preferis esperar a que alcanzeis 40000 datas o asi parar la inyeccion y proceder con aircrack.

Aqui se ve como aircrack nos dice la clave, esta clave esta en formato hexadecimal alomejor significa perro o casa, no lo sabemos pero no importa porque podemos usarla asi directamente desde windows o desde linux dais a conectar y cuando pida la clave poneis esta quitando los : que hay cada poco.

Espero que os sirva de utilidad un saludo hasta otra.

- Tener una buena cobertura y una señal potente facilita enormemente las cosas.

- Una buena antena ayuda a mejorar la cobertura.

- El programa macchanger descargable con apt-get install macchanger para cambiar la mac.

- Seguir esta guia ayuda mucho :=)

CONSIDERACIONES

El comando sudo sirve para obtener privilegios de adminsitrador, podeis usar sudo antes de cada comando o poner sudo su para entrar en modo administrador y trabajar desde ahi, los usuarios de wifislax y wifiway no hace falta que pongan sudo porque trabajan directamente desde modo adminsitrador # en este tutorial uso bastante sudo porque estoy acostumbrado a trabajar de esta forma en Ubuntu.

Otra consideracion es el lugar donde se guardan los archivos que generamos en el disco duro, se guardan en el directorio donde este situado la consola generalmente en /home/carpetadeusuario

Otra consideracion es el lugar donde se guardan los archivos que generamos en el disco duro, se guardan en el directorio donde este situado la consola generalmente en /home/carpetadeusuario

MANOS A LA OBRA

Primero vamos a encender un ordenador con linux con aircrack-ng instalado, los drivers instalados y enchufamos nuestra tarjeta wifi.1.0 PREPARATIVOS

1.1 Detectando la interface

Vamos a comprobar si nos la detecta con el comando

iwconfig

A mi me sale la interface como wlan1 porque wlan0 es la interna del portatil segun el chip que useis os saldra un nombre distinto yo en este tutorial usare wlan1 pero vosotros usareis el que os corresponda.

1.2 Entrando en modo monitor

Ahora vamos a ponerla en modo monitor con el comando.

sudo airmon-ng start wlan1

Si todo va bien os saldra algo asi.

1.3 Cambiando la MAC

Una cosa util es cambiarnos la mac de la tarjeta de red atacante

Instalamos macchanger (usuarios de wifislax wifiway no hace falta)

sudo apt-get install macchangerEjecutamos

macchanger --mac=00:11:22:33:44:55

Esto es interesante por tres cosas:

Primero porque en el supuesto de que ataquemos routers que no son nuestros ( no es el caso ^^) no podrian detectar que mac ataca, con la mac alomejor se podria investigar donde hemos comprado el dispositivo wifi. Segundo porque si el ap tiene seguridad de filtrado por mac y conocemos o hemos visto conectado un cliente sabemos que esa mac tiene permiso en el filtrado por mac asique nos la adjuticamos saltandonos asi esa medida de seguridad. Y tercero por la comodidad de luego cada vez que nos pida nuestra mac ponemos 00:11:22:33:44:55 sin tener que sabernos la autentica de memoria.

1.4 Escaneando la red

Ahora vamos a escanear la red para buscar un objetivo con el comando airodump-ng de la siguiente manera.

sudo airodump-ng wlan1

Os saldra algo asi donde:

Bssid es la MAC de los puntos de acceso disponibles ( he borrado por privacidad de sus dueños)

Pwr La potencia de la señal

Data la cantidad de paquetes que tenemos utiles para luego desencriptar la clave

#/S es la velocidad a la que estamos inyectando

CH es el canal

MB es la velocidad de la conexion

ENC CIPHER y AUTH es el tipo de encriptacion

ESSID es el nombre de la conexion

En la parte de abajo se encuentran los clientes wifi si pone not associed es que no estan asociadaos a ningun ap y si lo estubieran apareceria la mac del ap.

En este caso voy a atacar a "dd-wrt-DeMoN" que es mi propio router.

1.5 Filtrando un objetivo

Voy a filtrar el objetivo de la siguiente manera paramos con Control + C el otro airodump y ejecutamos

sudo airodump-ng -c 7 --bssid MACOBJETIVO -w archivocapturas wlan1Asi estamos guardando los Data en el archivo que especifiquemos con -w y solo guardamos datas del punto de acceso que nos interesa filtrando por canal con -c y por mac con --bssid

El PWR es la señal el RXQ es la calidad de la conexion, el porcentaje entre los paquetes que llegan y los que se pierden y los Beacons son paquetes que a efectos practicos no nos sirven para sacar claves son como balizas que manda el Ap de vez en cuando para decir, estoy aqui.

Cuanto mejor sean el PWR y el RXQ mejor este es un buen momento para reorientar la antena intentando buscar los mejores valores posibles.

1.6 Asociando.

Ahora vamos a asociarnos al AP esto es muy importante porque si no lo hacemos no funcionaran bien el resto de ataques asociar es decirle que nos vamos a conectar con el que nos acepte pero sin llegar a hacer la negociacion de la clave, necesitamos que nos asocie para poder inyectarle trafico.

La ventana del airodump-ng dejadla abierta todo el tiempo abris otra consola y ejecutais

sudo aireplay-ng -1 6000 -0 1 -q 10 -e dd-wrt-DeMoN -a MACDELAVICTIMA -h 00:11:22:33:44:55 wlan1Donde:

-e Es el nombre de la red que vamos a asociarnos

-a La mac del router que vamos a asociarnos

-h Nuestra propia mac

Existen varias maneras esa es la que mejor me funciona a mi.

Desde este momento dejaremos esas dos consolas abiertas y para seguir trabajando abriremos una tercera consola.

Bien desde este punto pasaremos a la ofensiva el objetivo es aumentar los DATA para poder desencriptarlos con aircrack para ello necesitamos inyectar trafico en la red y para inyectar trafico necesitamos un paquete ARP el objetivo de todo lo sucesivo es encontrar un ARP para inyectar.

2.1 - Metodo 1: ataque 1 + 3

Una vez estamos inyectando esta practicamente todo el trabajo hecho es ver como crecen a toda velocidad los data y en pocos minutos podremos pasar el aircrack-ng y recoger la contraseña

Vamos a empezar con el ataque mas sencillo, el ataque 3 que sirve para simplemente escuchar la red a ver si encontramos el ARP con mas o menos suerte puede estar poco o mucho tiempo hasta que capture uno, en el momento que lo tenga el solito empieza a inyectar a toda velocidad.

Se lanza asi:

sudo aireplay-ng -3 -x 600 -b macvictima -h 00:11:22:33:44:55 wlan1

donde

-x 600 es la velocidad a la que queremos que inyecte

-b mac del ap

-h nuestra mac en este caso 00:11:22:33:44:55 porque la cambiamos

wlan1 es la interface de red

Aqui podemos ver un ataque 1 + 3 que se llama a estar asociando con ataque 1 y atacando con el ataque 3 a la vez, una vez ha encontrado un solo ARP inyecta y multiplica por miles los ARP. Tambien guarda los ARP por si queremos parar y volver a empezar en otro rato, en un archivo replay.cap

Si estais probando con vuestro propio router y no teneis paciencia podeis provocar el arp desde otro ordenador conectado al router haciendo ping a una ip que no exista en la red.

Si estais probando con vuestro propio router y no teneis paciencia podeis provocar el arp desde otro ordenador conectado al router haciendo ping a una ip que no exista en la red.Si estais inyectando con exito con este ataque ya no hace falta que prosigais con los siguientes puntos hasta el 3.0 ya que el objetivo es inyectar y si lo habeis conseguido de esta manera que es la mas sencilla no hay que probar mas cosas.

Continuamos en el punto 3.0 Desencriptando la clave con aircrack-ng

2.2 - Metodo 2: Ataque CHOP CHOP

Si no obtenemos ARP con el ataque 1 + 3 podemos probar otras cosas como son el ChopChop (ataque 4) o Ataque de Fragmentacion (ataque 5).

Estos dos ataques tienen el objetivo de obtener un archivo XOR, con el archivo XOR y el programa packetforge podremos reconstruir un ARP casero y luego inyectarlo para generar datas.

Bien, tenemos abiertas la consola de airodump y la de asociacion ,abrimos una tercera y tecleamos lo siguiente.

sudo aireplay-ng -4 wlan1 -h 00:11:22:33:44:55Como ya habreis deducido -h es nuestra mac y wlan1 la interface, este ataque solo necesita saber nuestra mac si estamos asociados y tenemos que estarlo para que funcione.

Escuchara la red hasta que encuentre un paquete util para el ataque cuando lo haga le diremos que lo use pulsando Y y dando a Intro, y empezara a generar el XOR

Cuando termine nos dira en que archivo guardo el paquete XOR asi

Una vez tengais el archivo XOR saltad al punto 2.4 packetforge

2.3 - Metodo 3: Ataque de Fragmentacion

Ahora vamos a ver la otra manera de conseguir el XOR

Si ya tenemos el XOR no hace falta hacer el ataque de fragmentacion pero generalmente o funciona uno o funciona el otro los routers que son vulnerables a chopchop no funcionan con fragmentacion y viceversa.

Para lanzar el ataque de fragmentacion ponemos:

sudo aireplay-ng -5 -b macvictima -h 00:11:22:33:44:55 wlan1y nos dara como resultado

Esto es como el chop chop buscara paquetes que le sirvan damos a Y y a intro cuando lo encuentre.

Al finalizar nos mostrara el archivo XOR que ha creado asi.

Una vez tengais el archivo XOR saltad al punto 2.4 packetforge

Una vez tengais el archivo XOR saltad al punto 2.4 packetforge2.4 PACKETFORGE

Bien aqui es cuando tenemos un XOR resultante de haber realizado con exito un ataque chopchop o fragmentacion no importa cual de los dos el proceso es el mismo, y con ese xor lo vamos a convertir en ARP que nos servira para inyectar, el comando es un poco largo recomiendo tenerlo apuntado.

sudo packetforge-ng -0 -a macvictima -h 00:11:22:33:44:55 -k 255.255.255.255 -l 255.255.255.255.255 -y fragment-0203-180343.xor -w arp-requestDonde

-a Es la mac del AP que queremos sacar la clave

-h Es nuestra mac

-y Es el archivo xor resultante de fragmentacion o chopchop

-w es el archivo ARP que generaremos

Aqui vemos como ejecutar el packetforge al finalizar fragmentacion.

Una vez tenemos el ARP creado continuamos en el punto 2.5 Inyectando el ARP

2.5 Inyectando el ARP casero que acabamos de crear

Usaremos el ataque 2 que sirve para inyectar un ARP guardado en un archivo puede servir tambien para inyectar un ARP guardado de una sesion anterior con el ataque 3.

Se ejecuta asi:

sudo aireplay-ng -2 -r arp-casero wlan1donde

-r es el archivo del ARP

Dariamos a Y intro y empezaria la inyeccion incrementando considerablemente los DATA.

Aqui vemos como inyecta.

Continuamos en el punto 3.0 Desencriptando la clave con aircrack-ng

3.0 Desencriptando la clave con Aircrack-ng

Llegados a este punto tenemos un archivo .cap guardado con la opcion -w de airodump lleno de datas utiles (ivs) conseguidos mediante ataque 1 +3 o fragmentacion con packetforge e inyeccion o chopchop con packetforge e inyeccion.

Ejecutamos aircrack-ng

sudo aircrack-ng -z capturas*.capDos consideraciones:

El -z es si usais una version vieja de aircrack como yo en este caso sino no hace falta es para usar el potente ataque PTW pero en las versiones nuevas lo usa por defecto.

El asterisco despues del archivo de capturas es porque muchas veces lanzamos el airodump y lo paramos y lo volvemos a lanzar y cada vez que pasa eso genera un archivo nuevo con nombre capturas0001.cap capturas0002.cap etc y asi los cogemos a todos con el asterisco.

Si habeis usado filtrado solo aparecera un objetivo pero si no lo habeis hecho debereis elegir que objetivo quereis en este caso si se ha usado y automaticamente elige el 1 porque es el unico que hay.

Otra consideracion interesante es que podeis lanzar aircrack a la vez que teneis otros ataques inyectando incrementando el archivo de capturas a la vez que aircrack va desencriptando el mismo archivo o si lo preferis esperar a que alcanzeis 40000 datas o asi parar la inyeccion y proceder con aircrack.

Aqui se ve como aircrack nos dice la clave, esta clave esta en formato hexadecimal alomejor significa perro o casa, no lo sabemos pero no importa porque podemos usarla asi directamente desde windows o desde linux dais a conectar y cuando pida la clave poneis esta quitando los : que hay cada poco.

Espero que os sirva de utilidad un saludo hasta otra.