Bueno, hoy vamos a ver como se instala y las opciones mas comunes de esta gran herramienta para el administrador de redes, para el analista de seguridad y para el hacker xD

Podria decirse que la mayoria de los escaneres de redes que existen surgieron de nmap.

¿Para que sirve un escaner de redes?

Pues como su propio nombre indica para escanear redes, en busca de hosts activos y tambien para escanear esos hosts en busca de puertos abiertos y que servicios usan esos puertos, pero nmap es mas que eso, nmap es capaz de saber que sistema operativo tiene cada host y su version, entre otras muchas cosas.

¿Como se instala nmap?

Se entiende que es una herramienta para usar en linux aunque exista en windows, el que la quiera instalar en windows que se busque la vida, la autentica nmap trabaja bajo linux

Para instalarla tenemos dos maneras:

Instalar desde los repositorios

Con su gestor de paquetes, segun su distribucion buscar por nmap, en ubuntu o debian seria

apt-get install nmap

La otra opcion es instalar la version mas reciente bajando desde su pagina web el codigo fuente y compilando, es necesario tener instalado los paquetes de build-essential.

apt-get install build-essentialDescargamos el paquete

wget. http://nmap.org/dist/nmap-4.85BETA8.tar.bz2

Ahora descomprimimos, compilamos e instalamos

bzip2 -cd nmap-4.85BETA8.tar.bz2 | tar xvf -

cd nmap-4.85BETA8

./configure

make

su root

make install

¿Como se usa Nmap?

Bien, ya tenemos instalado Nmap, vamos a ver las opciones mas comunes.

Lo mas simple seria escanearnos a nosotros mismos para ver que puertos abiertos tenemos.

nmap localhost

Starting Nmap 4.62 ( http://nmap.org ) at 2009-04-30 15:37 CEST

Interesting ports on localhost (127.0.0.1):

Not shown: 1714 closed ports

PORT STATE SERVICE

631/tcp open ipp

Nmap done: 1 IP address (1 host up) scanned in 0.159 seconds

Ahora queremos saber que ordenadores hay en la red local ademas de nosotros, para eso tenemos que saber al menos nuestra IP y Mascara de Subred.

Ejemplo, nuestra ip es 192.168.1.100 y la mascara de subred es 255.255.255.0 (la mayoria de las veces en redes domesticas es esa)

lanzamos

nmap -sP 192.168.1.0/24

En mi caso me devuelve

Starting Nmap 4.62 ( http://nmap.org ) at 2009-04-30 15:40 CESTEn este caso solo hay 2 hosts, yo y el router que es 192.168.1.1

Host 192.168.1.1 appears to be up.

Host 192.168.1.100 appears to be up.

Nmap done: 256 IP addresses (2 hosts up) scanned in 1.321 seconds

En caso de que nos encontraramos con una mascara de subred de tipo 255.255.0.0 usada en redes mas grandes rara vez en redes domesticas, usariamos:

(segun los rangos de ip)

nmap -sP 192.168.0.0/16

o

nmap -sP 10.2.0.0/16

Este tipo de escaneo puede llegar a tardar mucho porque tiene que escanear 255*255=65025 posibles hosts.

Volviendo al caso anterior donde solo estabamos yo y el router, podemos hacer un escaner al router con

nmap 192.168.1.1

Starting Nmap 4.62 ( http://nmap.org ) at 2009-04-30 15:45 CEST

Interesting ports on 192.168.1.1:

Not shown: 1713 closed ports

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

Si queremos ver mas informacion usaremos la opcion -v

nmap -v 192.168.1.1

Starting Nmap 4.62 ( http://nmap.org ) at 2009-04-30 15:47 CEST

Initiating ARP Ping Scan at 15:47

Scanning 192.168.1.1 [1 port]

Completed ARP Ping Scan at 15:47, 0.01s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 15:47

Completed Parallel DNS resolution of 1 host. at 15:47, 0.02s elapsed

Initiating SYN Stealth Scan at 15:47

Scanning 192.168.1.1 [1715 ports]

Discovered open port 53/tcp on 192.168.1.1

Discovered open port 80/tcp on 192.168.1.1

Completed SYN Stealth Scan at 15:47, 1.32s elapsed (1715 total ports)

Host 192.168.1.1 appears to be up ... good.

Interesting ports on 192.168.1.1:

Not shown: 1713 closed ports

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

MAC Address: 00:1A:70:79:32:81 (Cisco-Linksys)

Read data files from: /usr/share/nmap

Nmap done: 1 IP address (1 host up) scanned in 1.574 seconds

Raw packets sent: 1716 (75.502KB) | Rcvd: 1716 (68.650K)

Si queremos saber que sistema operativo tiene el router ponemos la opcion -O

nmap -v -O 192.168.1.1

Nos mostrara todo lo anterior y ademas esta informacion sobre el sistema operativo

Device type: WAP

Running: Linux 2.4.X

OS details: Buffalo WHR-HP-G54 WAP or Linksys WRT54GL WAP running DD-WRT Linux 2.4.20 - 2.4.34

Uptime: 10.194 days (since Mon Apr 20 11:09:47 2009)

Network Distance: 1 hop

TCP Sequence Prediction: Difficulty=198 (Good luck!)

IP ID Sequence Generation: All zeros

Si se tratara de un PC veriamos algo como esto

Device type: general purpose

Running: Microsoft Windows Vista

OS details: Microsoft Windows Vista

Uptime: 0.038 days (since Thu Apr 30 14:55:02 2009)

Network Distance: 1 hop

TCP Sequence Prediction: Difficulty=263 (Good luck!)

Si queremos hacer un escaneo y que no nos detecten si tienen algun sistema haremos un escaneo Stealth con la opcion -sS

nmap -v -sS -O 192.168.1.1

Existen muchas mas opciones, esto es lo basico a partir de aqui sois libres de investigarlas, incluso al instalar nmap desde las fuentes compilando se instalara una version grafica llamada Zenmap, aunque basicamente hace lo mismo pero es mas bonita ^^.

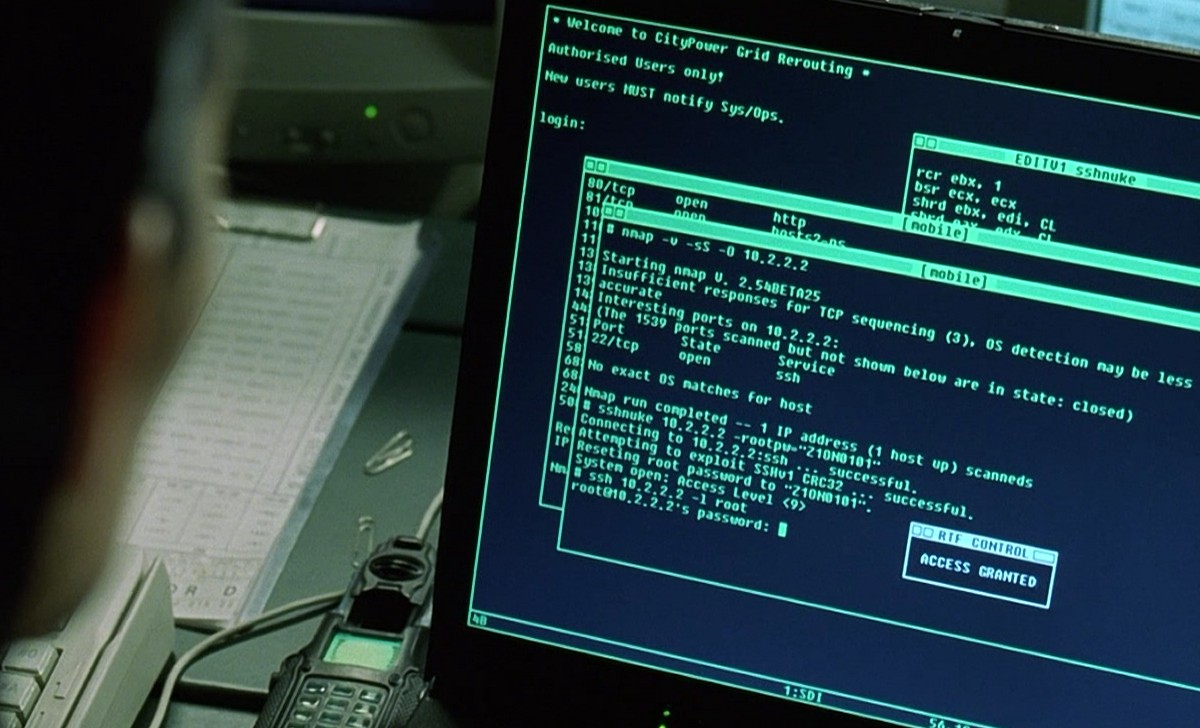

Como curiosidad decir que Nmap ha salido muchas veces en el cine, las pelis mas famosas son Matrix Revolutions y El Ultimatum de Bourne.

Aqui podemos ver a Trinity usando habilmente esta potente herramienta.

Hasta otra.

No hay comentarios:

Publicar un comentario